Эксплойт на MacOS может получить доступ к системным паролям

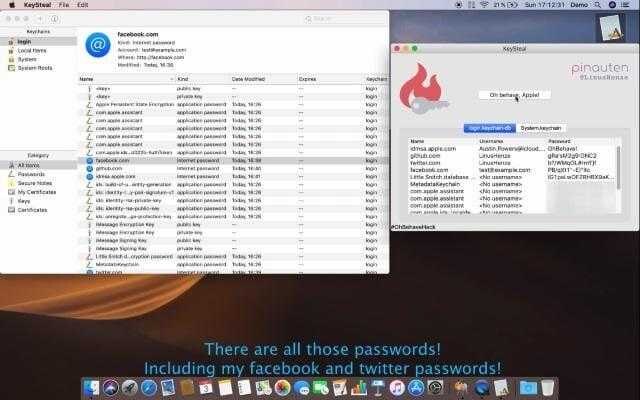

Исследователь безопасности Линус Хенце недавно обнаружил уязвимость в MacOS Mojave, которая позволяет неавторизованному приложению украсть пароли как из вашего Mac, так и из «системных» ключей. Система управления паролями macOS, Keychain была внедрена начиная с Mac OS 8.6, обеспечивая безопасность наиболее важных данных пользователя; однако, в последнее время, похоже, она не выполняет свою работу. Подобный эксплойт был обнаружен и исправлен в 2017 году, но теперь открытие Хенце, которое он называет KeySteal, все еще находится в MacOS и доступно для хакеров.

KeySteal может получать доступ к системным паролям и просматривать их без разрешения пользователя. Такое действие обычно защищено паролем администратора, который необходимо ввести до того, как приложению будет предоставлен доступ к одной части цепочки для ключей. Сам эксплойт должен быть запущен, когда пользователь вошел в систему, и может быть чрезвычайно опасным, если он ничего не подозревает. Эксплойт полностью игнорирует меры безопасности Apple, такие как чип безопасности T2 компании, и, таким образом, совершенно неэффективен.

Эксплойт Henze KeySteal не был четко объяснен с технической точки зрения; он хранит знания вдали от общественности, чтобы не вызывать широко распространенные проблемы безопасности, но он также скрыл это от Apple. Исследователи безопасности MacOS регулярно упоминают о том, что Apple не предлагает вознаграждение за эксплойты, как это делают за нахождение багов на iOS. Таким образом, исследователи в области безопасности, которые проводят время за обнаружением эксплойтов, не получают вознаграждение за свою работу. Обычной практикой является оплата труда исследователей в области безопасности за обнаружение ошибок и других эксплойтов, что ставит позицию Apple в MacOS на уникальное положение.

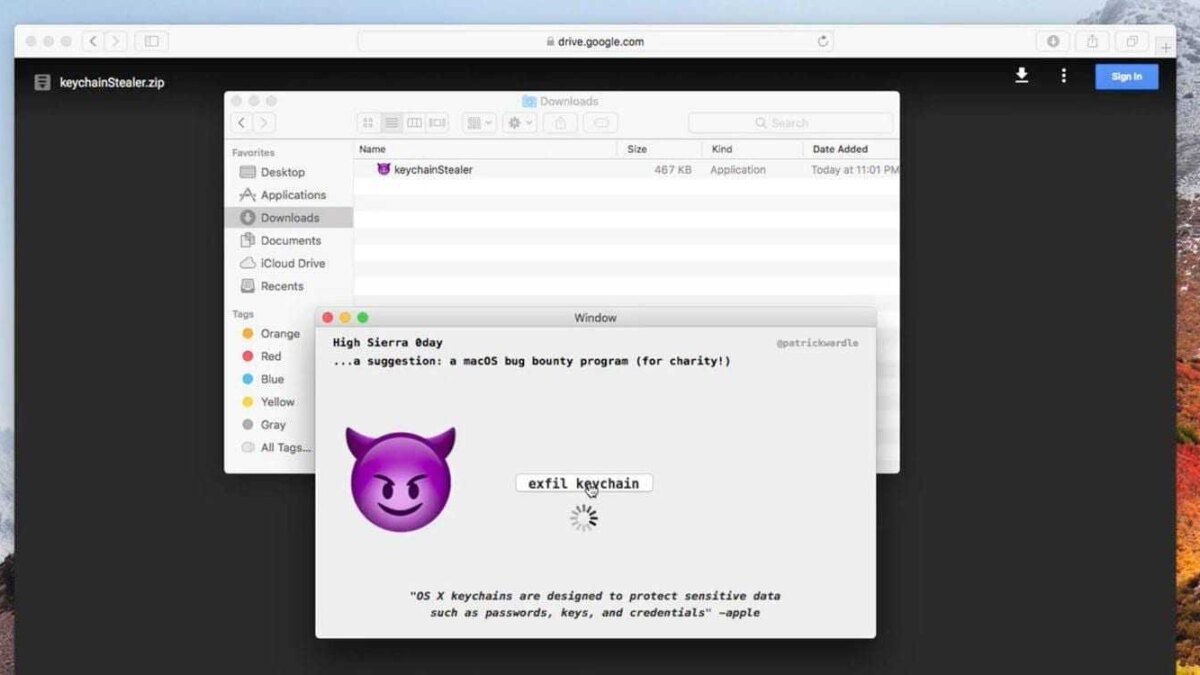

На данный момент Apple не комментирует эксплойт и не выпускает патч, защищающий уязвимость. Таким образом, пользователи, обеспокоенные уязвимостью KeySteal, должны продолжать следовать правилам безопасности при загрузке контента из Интернета — не скачивать контент из неизвестных источников и не запускать какие-либо незнакомые приложения. Предыдущий эксплойт Apple исправляла около двух недель, но исследователь Патрик Уордл (Patrick Wardle) предоставил компании подробную информацию, поэтому возникает вопрос, сколько времени понадобится Apple, чтобы обнаружить текущую проблему, прежде чем сделать обновление.